Blogisarjan ensimmäisessä osassa esittelin lyhyesti CIS Controlsin, joka on ohjaileva ja priorisoitu toimenpidelistaus tai kokoelma parhaita käytäntöjä tietoturvan parantamiseksi yrityksissä. Käsittelen tässä blogissa sen sisältöä vähän tarkemmin.

Tekstin lopussa on mukana ensimmäisen osan tapaan määrittelyt tietoturvalle ja kyberturvallisuudelle.

CIS Controls verrattuna ISO 27001 -standardiin

CIS Controls eroaa edellisen blogin ISO 27001 -standardista kahdella merkittävällä tavalla. Ensinnäkin CIS Controls perustuu sitä ylläpitävän Center for Internet Securityn (CIS) keräämään tietoon yleisistä yritysten tietoturvan kehitystarpeista. Tässä viitekehyksessä tietoturvan kehitykseen ei lähdetä yrityksen itse tekemästä riskianalyysista, vaan hyödynnetään CIS:n valmiiksi priorisoitua listaa eri toimenpiteistä. Toisekseen viitekehyksen käyttöönottoon tarvittava dokumentaatio on pääasiassa saatavissa ilmaiseksi.

Uusin versio eli CIS Controls v8 sisältää 18 eri digitaalisen turvallisuuden osa-aluetta, jotka jakautuvat seuraavasti:

- organisaation omaisuuden kartoitus ja hallinta,

- organisaation sovellusten kartoitus ja hallinta,

- tiedon suojaaminen,

- organisaation omaisuuden ja sovellusten turvallinen konfigurointi,

- käyttäjätilien hallinta,

- pääsyoikeuksien hallinta,

- jatkuva haavoittuvuushallinta,

- audit-lokien hallinta,

- sähköpostin ja web-selainten suojaus,

- haittaohjelmasuojaus,

- tiedon palauttaminen,

- tietoverkkojen hallinta,

- tietoverkkojen valvonta ja suojaus,

- tietoturvakoulutukset,

- palveluntarjoajien hallinta,

- tietoturvallinen sovelluskehitys,

- häiriönhallinta ja

- tunkeutumistestaus

Lista kontrolleista on priorisoitu ja eri toimenpiteet ovat tärkeysjärjestyksessä - tai vähintäänkin kronologisesti järkevässä järjestyksessä. CIS Controls versio 7.1:ssä kuuden ensimmäisen kontrollin hallinta auttoi CIS:n mukaan mitigoimaan jo suurimman osan tietoturvariskeistä. Olen yllä olevasta listasta lihavoinut ne kontrollit, jotka mielestäni vastaavat noita aikaisempaa kuutta ensimmäistä kontrollia. Aikaisempi lista oli myös pidempi, kun siinä kontrollit oli jaettu 20 eri osa-alueeseen.

Kontrollien implementointiryhmät

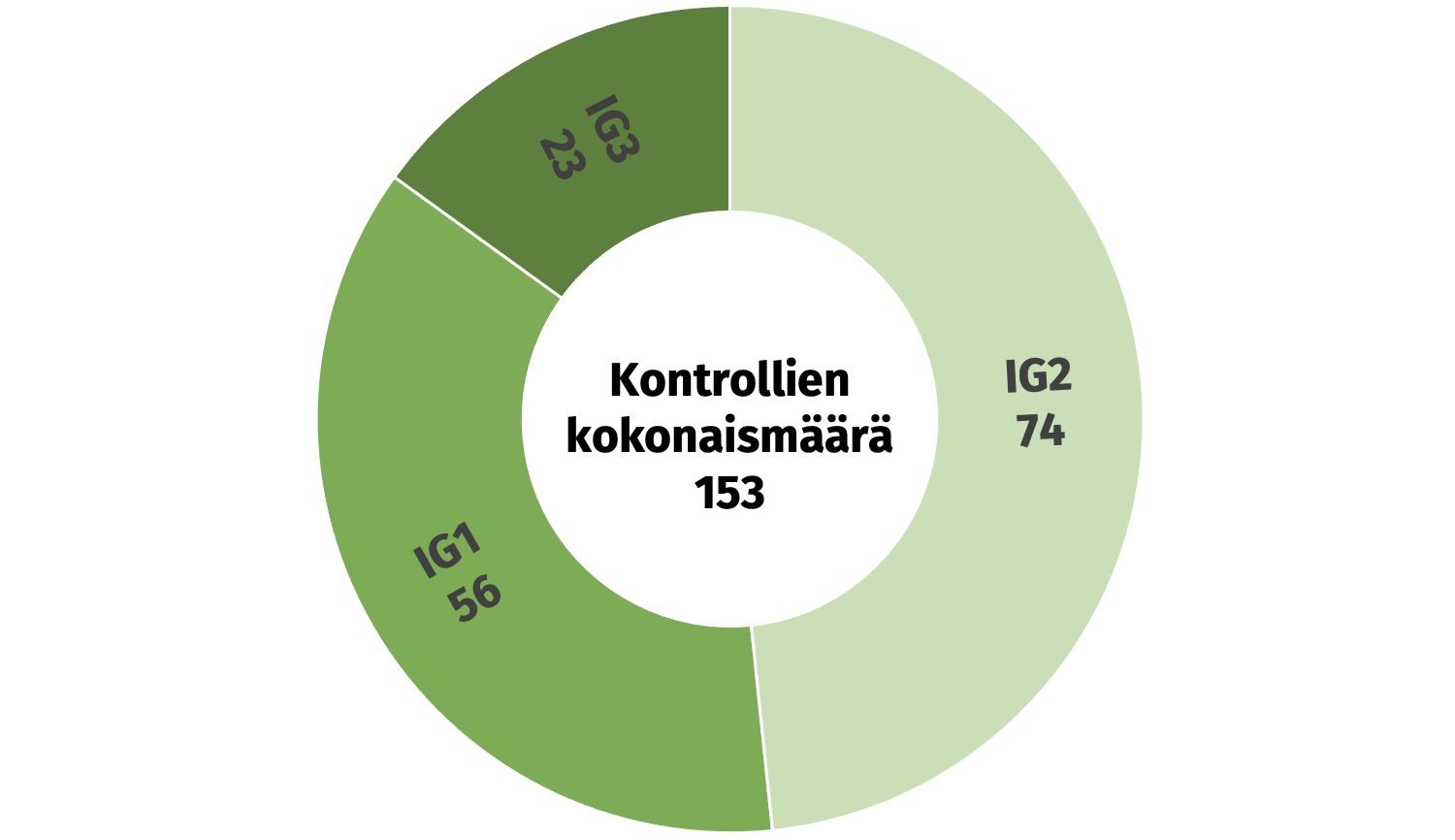

Edellä mainittujen kontrollien osa-alueet (Controls) jakautuvat implementointiryhmiin (Implementation Groups), joista IG1 edustaa tietoturvan perushygieniaa, johon kaikkien yritysten tulisi pyrkiä. Ryhmät IG2 sekä IG3 syventävät näitä.

Kuva 1. IG1-tasolla erilaisia tietoturvakontrolleja (Safeguards) on 56 kpl. IG2-tasolla tulee 74 kontrollia lisää ja IG3-tasolla vielä tähän 23 kpl.

Mikään ei estä yritystä ottamaan käyttöön IG1 kokonaisuudessaan ja esim. IG2-tasoa osittain soveltaen, mutta kontrollit on pyritty valitsemaan siten, että ne olisivat loogisia kokonaisuuksia.

Kontrollit ovat suhteellisen yksiselitteisiä ja käytetty kieli on yksinkertaistettua. Tämä auttaa mittaroinnissa, joka on sisäänrakennettu CIS Controlseihin. CIS Controls on mapattavissa NIST CSF:n ja ISO:n standardeja vastaan, samoin Cybersecurity Maturity Model Certification (CMMC) tai Cloud Security Alliance:n (CSA) Cloud Controls Matrix (CCM) vasten. CIS Controls -ekosysteemin osana on analytiikkamalli Community Defense Model (CDM), jolla voidaan valita eri tietoturvakontrolleja ja priorisoida niitä. Tämä vastaa CIS:n mukaan jopa 83-prosenttisesti MITRE ATT&CK -viitekehyksen mukaisiin hyökkäystekniikoihin.

CIS:llä on erilaisille käyttöjärjestelmille tai teknologioille konfiguraatio-ohjeita, joita kutsutaan termillä benchmark. Näissä tyypillisesti on jo melko spesifiä tai kuvailevaa tekstiä, joka pohjautuu implementaatioryhmien vaatimuksiin, mutta neuvoo esim. tietyn teknologian tai tuotteen asetusten oikeassa konfiguraatiossa.

Tehtävälistan sijaan suunnannäyttäjä

Kuitenkaan Controls-lista ei ole niinkään lista suorista tehtävistä asioista, vaan pikemminkin toivomuslista. Voidaan argumentoida, etteivät kontrollit ole kontrolleja, jotka olisivat suoraan toteutettavissa (actionable). Tällöin tietoturvapäällikön ja yrityksen johdon

päätettäväksi jää niin sanotusti lihan keksiminen luiden ympärille. Esimerkiksi haittaohjelmasuojaus voidaan toteuttaa monen eri tarjoajan ohjelmalla ilman, että CIS ottaa kantaa ohjelman vähimmäislaatuun tai sen sisältämiin toiminnallisuuksiin. On toki mainittava, että CIS:ltä löytyy suurelta osin ilmaiseksi ihan konkreettisia työkaluja esim. käyttöjärjestelmien asetusten koventamiseksi. Näiden hyödyntäminen on mielestäni järkevää käytännössä kaikille yrityksille, ja ne tuovatkin juuri tuota edellä mainittua konkretiaa tietoturvan kehitykseen.

Kontrollit sisältävät konkreettisia parannusehdotuksia

Hyvin toteutettu tietoturvapolitiikka myös keskittyy torjumaan tärkeysjärjestyksessä yrityksen tunnistetut tietoturvariskit. CIS Controls ei kuitenkaan ole lähestymistavaltaan riskiarviointipohjainen, jolloin yrityskohtainen toteuttamistapa on vaarassa jäädä hieman paitsioon. Kontrollit toki perustuvat globaaliin arviointiin olennaisista riskeistä ja hyvistä käytänteistä, mutta eivät kuitenkaan ota varsinaisesti yrityksen omia toimialakohtaisia riskejä huomioon.

CIS Controls on puhtaasti tietoturvaa käsittelevä viitekehys. Se ei ota kantaa yrityksen kyberturvallisuusympäristöön, jolloin kontrollit voivat jäädä riittämättömiksi korkean tietoturvan tasoa tavoitellessa, erityisesti fyysisen ympäristön vaatimusten osalta.

Haluan kuitenkin korostaa, että vaikka CIS Controlsin heikkoutena on mahdollisesti huono linkitys yrityksen omaan riskien arviointiin, se sisältää todella hyvän lähtökohdan mille tahansa yritykselle. Tämä voi suoraan säästää aikaa, koska kontrollit sisältävät suoraan konkreettisia parannusehdotuksia, jotka pohjaavat laajasti tunnistettuihin ja universaaleihin tietoturvariskeihin. Valmiit työkalut ja suositukset ovat kuin Sveitsin lippu, eli suuri plussa.

Erityisesti kyberturvallisuuden kehittämistarpeisiin ja riskipohjaiselle kehittämistavalle sopii seuraavan blogin tarkastelukohde NIST Cybersecurity Framework. Tästä ISO27001:lle vaihtoehtoisesta tavasta kehittää kyberturvallisuusohjelma lisää sarjan neljännessä blogissa.

Määrittelyt tietoturvalle ja kyberturvallisuudelle

Tietoturvasta puhuttaessa tarkoitetaan järjestelyjä, joilla pyritään varmistamaan tiedon saatavuus, eheys ja luottamuksellisuus. Täten tietoturvaan kuuluu muun muassa tietoaineistojen, laitteistojen, ohjelmistojen, tietoliikenteen ja toiminnan turvaaminen.

Kyberturvallisuus määritellään tavoitetilana, jossa kybertoimintaympäristöön voidaan luottaa ja jossa sen toiminta turvataan. Kybertoimintaympäristö koostuu yhdestä tai useammasta tietojärjestelmästä, jotka nähdään yhteiskunnassa kriittisinä. Esimerkiksi elintarvikkeiden kuljetus- ja logistiikkajärjestelmät sekä pankki- ja maksujärjestelmät.

Kybertoimintaympäristön häiriöt aiheutuvat usein toteutuneista tietoturvauhista, joten tietoturva on keskeinen osa kyberturvallisuutta. Tietoturvan varmistamisen lisäksi kyberturvallisuuden varmistamisessa tarkoituksena on turvata häiriytyneestä kybertoimintaympäristöstä riippuvaiset fyysisen maailman osa-alueet.

”Siinä missä tietoturvalla tarkoitetaan tiedon saatavuutta, eheyttä ja luottamuksellisuutta, kyberturvallisuus tarkoittaa digitaalisen ja verkottuneen yhteiskunnan tai organisaation turvallisuutta ja sen vaikutusta niiden toimintoihin.” Lähde: https://turvallisuuskomitea.fi/wp-content/uploads/2018/06/Kyberturvallisuuden-sanasto.pdf

Kerromme mielellämme lisää kyberturvallisuuden eri viitekehysvaihtoehdoista, jos mieleesi nousee kysymyksiä aiheeseen liittyen. Saat meihin helpoiten yhteyttä osoitteen myynti[at]netum.fi kautta!